AWS — это платформа онлайн-вычислений. Следовательно, вполне естественно, что безопасность становится одной из основных проблем разработчиков и ИТ-экспертов. Удовлетворяя эту потребность своих пользователей, AWS устранил традиционную практику жесткого кодирования значений в коде, введя «Секретный менеджер AWS».

Краткое описание

В данной статье представлена информация по следующим аспектам:

- Что такое секретный менеджер AWS?

- Как создать и изменить секрет в AWS Secret Manager с помощью CLI?

- Заключение

Что такое секретный менеджер AWS?

AWS Secret Manager демонстрирует свою способность защищать конфиденциальную информацию ресурсов, такую как токены OAuth, учетные данные базы данных, ключи API и т. д. Такая конфиденциальная информация хранится в зашифрованной форме, известной как «секреты» . Secret Manager гарантирует, что вся конфиденциальная информация пользователя зашифрована и доступна только уполномоченным органам. Доступ к этим секретам и их изменение можно получить с помощью консоли AWS или интерфейса командной строки.

Как создать и изменить секрет в AWS Secret Manager с помощью CLI?

AWS Secret Manager позволяет пользователям контролировать аутентификацию и управление доступом. Помимо хранения и извлечения секретов, пользователи могут запланировать ротацию секретов, при которой долгосрочные секреты заменяются краткосрочными. Это приводит к повышению уровня безопасности приложения и предотвращает возможную компрометацию функциональности кем-либо.

Amazon Web Service — это хорошо спроектированная и безопасная платформа, которая стремится предоставить своим пользователям лучшие возможности и ресурсы. В этом блоге мы узнаем о реализации следующих методов с секретами с помощью AWS CLI:

- Способ 1: создайте секрет

- Способ 2: обновить значение секрета

- Способ 3: изменить описание

- Способ 4: изменить ключ шифрования

- Способ 5: удалить секрет

- Способ 6: восстановить секрет

- Метод 7: пометить секрет

- Способ 8: отфильтровать секрет

- Метод 9: репликация секрета

Узнайте больше об изменении секрета с помощью консоли AWS, прочитав эту статью: «Как изменить секреты с помощью AWS Secret Manager с помощью консоли AWS» .

Способ 1. Создайте секрет в IAM с помощью AWS CLI

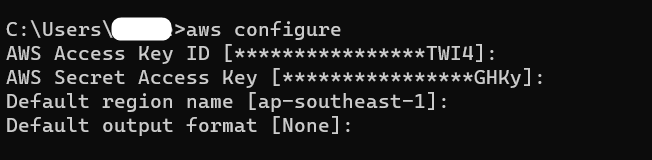

К создать секрет в секретном менеджере AWS, Авторизоваться учетную запись AWS, используя следующую команду:

aws настроить

Затем введите следующую команду и нажмите кнопку 'Входить' кнопка на клавиатуре:

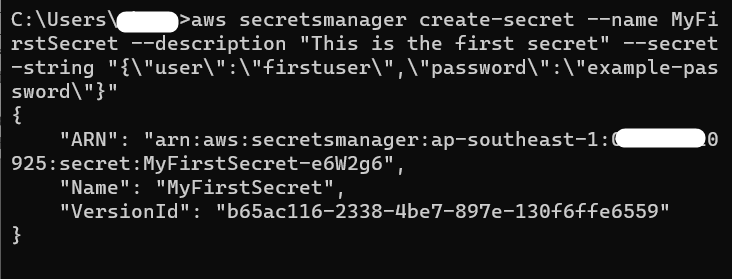

-имя: используется для ввода имени секрета.

-описание: дайте краткое описание секрета.

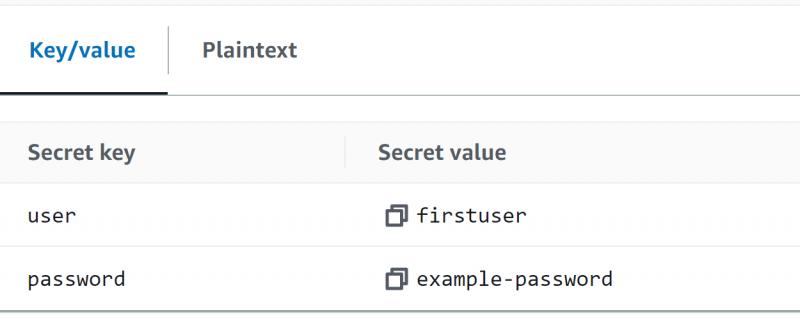

–секретная строка: используется для указания пар ключ-значение. В вышеупомянутой команде 'пользователь' и 'пароль' эти двое ключи. Сходным образом, «первый пользователь» и «пример-пароль» эти двое ценности для ключей:

Чтобы узнать о создании секрета в секретной консоли AWS, обратитесь к этой статье: «Как хранить учетные данные Amazon RDS с помощью Secrets Manager?»

Выход

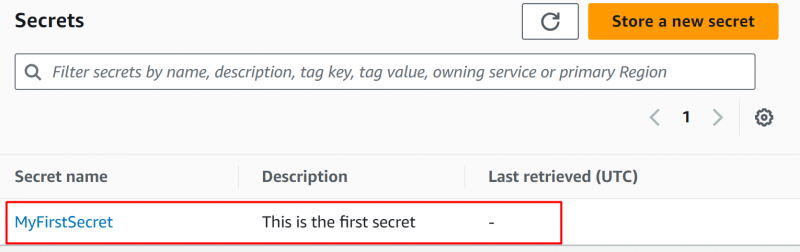

Однако выход также может быть проверено из Панель менеджера Secret где секрет создается CLI:

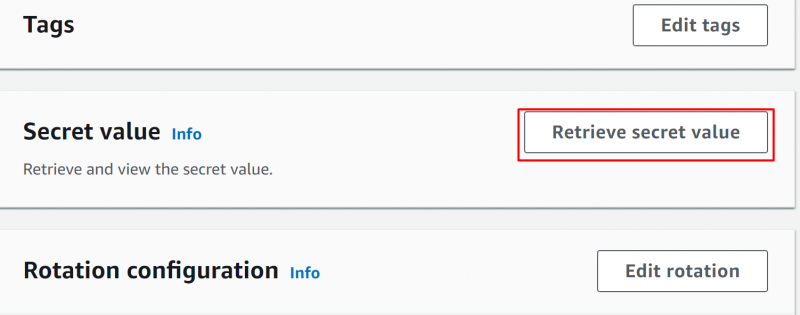

Нажать на Имя секрета . Прокрутите вниз следующий интерфейс до «Секретная ценность» раздел. Нажмите «Получить секретное значение» кнопка для просмотра пар ключ-значение:

отображаются пары ключ-значение такие же, как и в вышеупомянутой команде:

Способ 2: обновить значение секрета

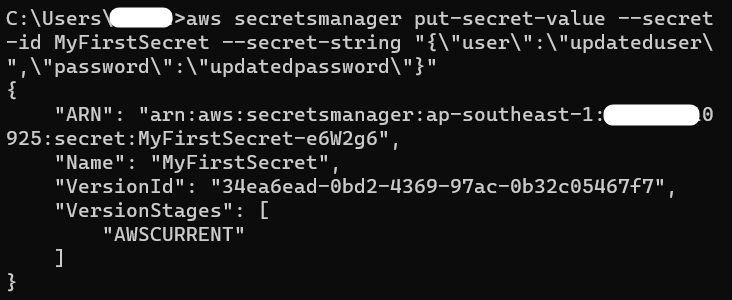

Чтобы обновить значения секретных ключей, введите следующую команду. «–секретная строка» в команде содержится обновленное значение для 'пользователь' и 'пароль' ключи.:

aws secretsmanager put-secret-value --secret-id МойПервыйСекрет --секретная строка '{' пользователь ':' обновленный пользователь ',' пароль ':' обновленный пароль '}'

Выход

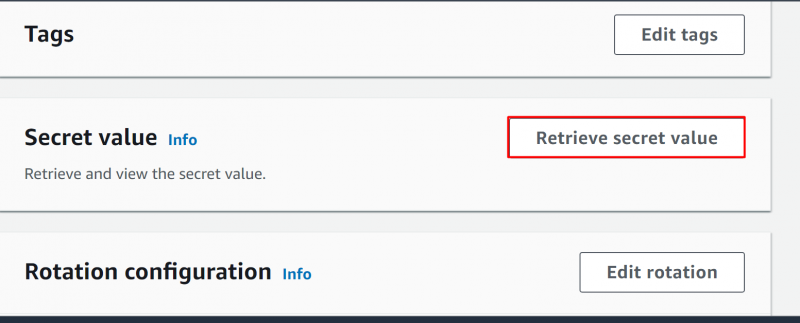

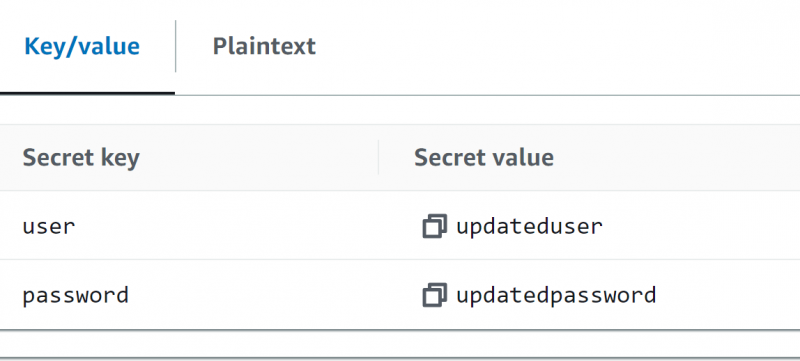

Посетив Панель управления Secret, нажмите имя секрета для просмотра характеристик. в «Секретная ценность» разделе отображаемого интерфейса, коснитесь значка «Получить секретное значение» кнопка:

Это отобразит пары ключ-значение . Отсюда значения ключей успешно обновляются:

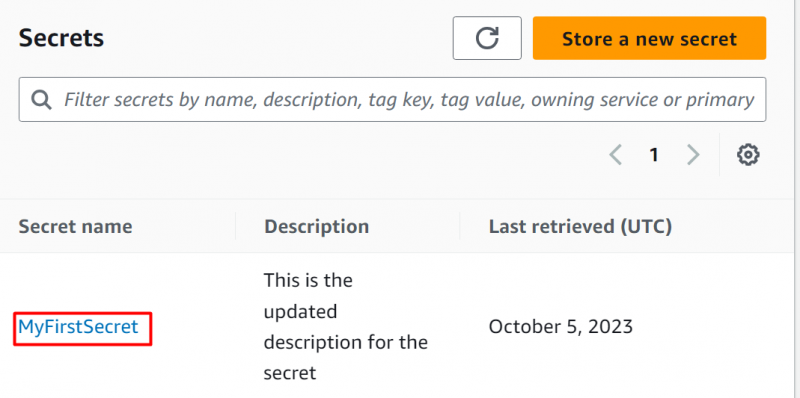

Способ 3: обновить описание секрета

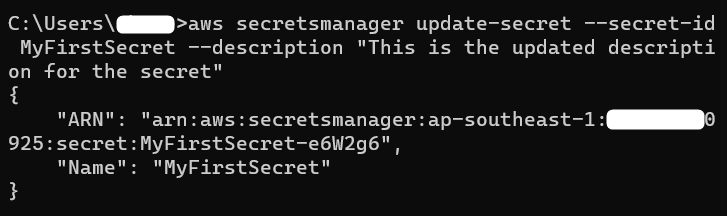

Помимо значений, мы также можем редактировать описание принадлежащий Секрет . Для этого введите в CLI следующую команду:

секрет обновления aws secretsmanager --secret-id МойПервыйСекрет --описание «Это обновленное описание секрета»

Выход

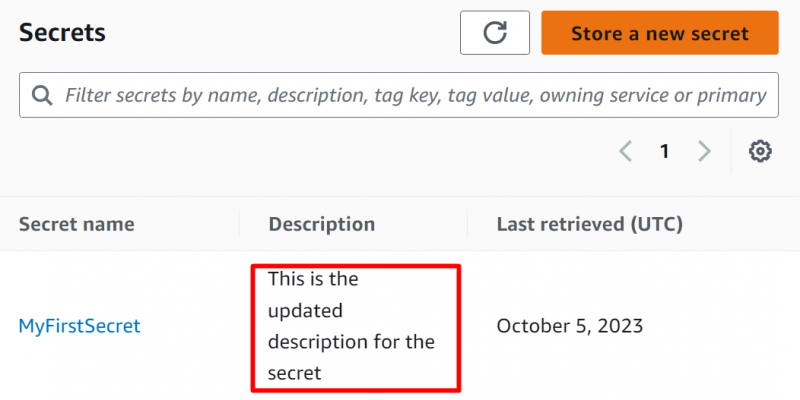

Для проверки посетите Панель менеджера Secret . На приборной панели отображается секретное описание предоставлен:

Способ 4: изменить ключ шифрования

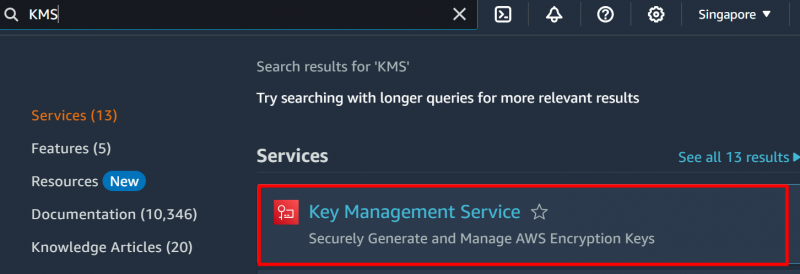

Одна из других модификаций, которые пользователь может выполнить с помощью AWS Secret Manager, — это «Изменить ключ шифрования» тайны. Для этого найдите и выберите «КМС» обслуживание от Консоль управления AWS :

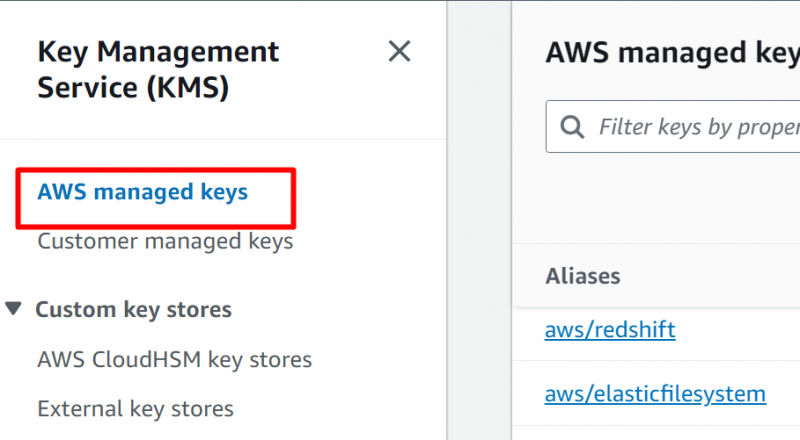

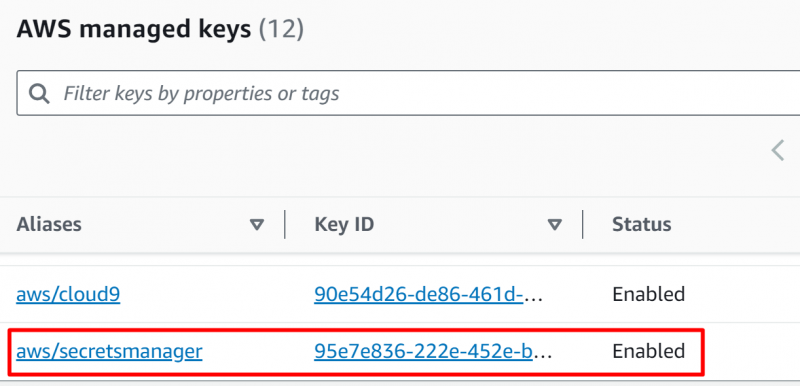

AWS предоставит ключ по умолчанию для шифрования при создании секрета. Пользователи также могут выбрать «Ключ, управляемый клиентом» но рекомендуемая практика заключается в использовании предоставлен ключ по умолчанию . Поскольку для этой демонстрации используется ключ по умолчанию, нажмите кнопку «Управляемые AWS ключи» опция на левой боковой панели KMS:

Прокрутите вниз Интерфейс управляемых ключей AWS и найдите «aws/секретный менеджер» ключ. Этот ключ связан с секретом, созданным ранее. Нажать на имя ключа для просмотра конфигураций:

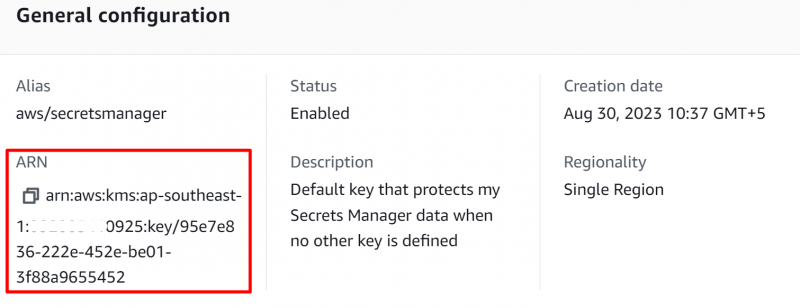

Из Интерфейс общей конфигурации, скопируйте «РНК» так как это необходимо для идентификации секрета и изменения ключа шифрования:

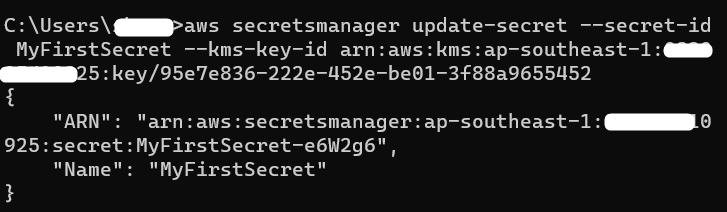

Возвращаясь к CLI, предоставлять следующее команда с скопировал ARN :

секрет обновления aws secretsmanager --secret-id МойПервыйСекрет --kms-key-id arn:aws:kms:us-west- 2 : 123456789012 :ключ / ПРИМЕР 1-90ab-cdef-fedc-ba987 ПРИМЕР--kms-ключ-идентификатор: предоставьте скопированный ARN для изменения ключа шифрования секрета.

--секретный-идентификатор: Укажите имя секрета, для которого необходимо изменить ключ:

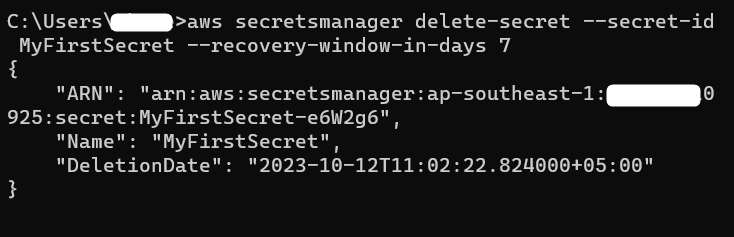

Способ 5: удалить секрет

Пользователь также может удалить секрет с помощью интерфейса командной строки. Прежде чем секрет будет удален, оно должно пройти от минимум 7 до максимум 30 дней. Следующая команда используется для удаления секрета с панели управления Secret Manager:

aws secretsmanager удалить секрет --secret-id МойПервыйСекрет --recovery-window-в-днях 7

--секретный-идентификатор: укажите имя секрета, который необходимо удалить.

– окно восстановления в днях: относится к графику удаления. Секрет будет удален по истечении указанного времени в «окно восстановления» . Секрет будет удален навсегда и не подлежит восстановлению.

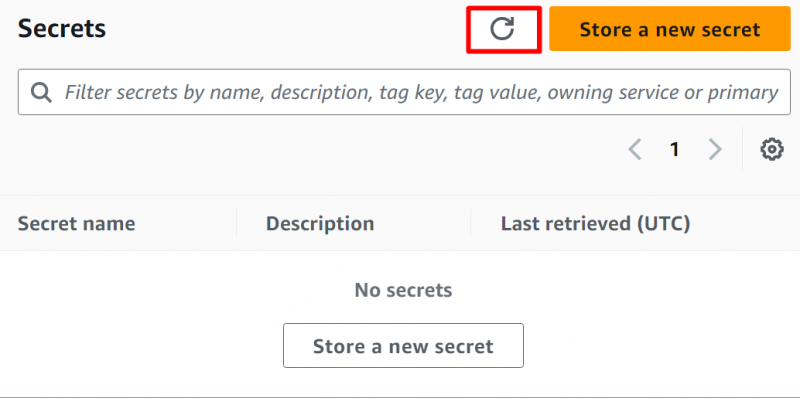

Выход

Для проверки посетите Панель секретного менеджера и нажмите на «Перезагрузить» кнопка. Будет отображен интерфейс, аналогичный прикрепленному изображению:

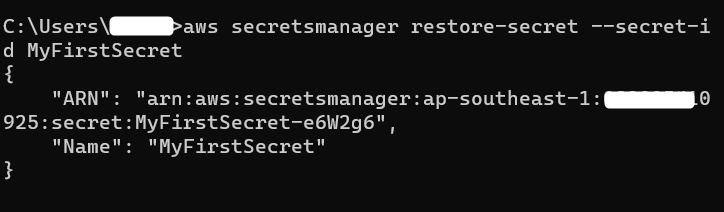

Способ 6: восстановить секрет

С помощью AWS Secret Manager мы также можем восстановить случайно удаленный секрет. В интерфейсе командной строки введите следующую команду:

aws secretsmanager восстановление секрета --secret-id МойПервыйСекрет--секретный-идентификатор: укажите имя секрета, который необходимо восстановить.

Выход

На панели управления секретным менеджером указанный секрет был успешно восстановлен :

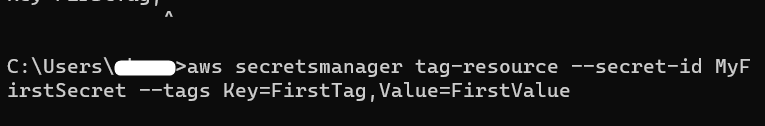

Способ 7: пометить секрет

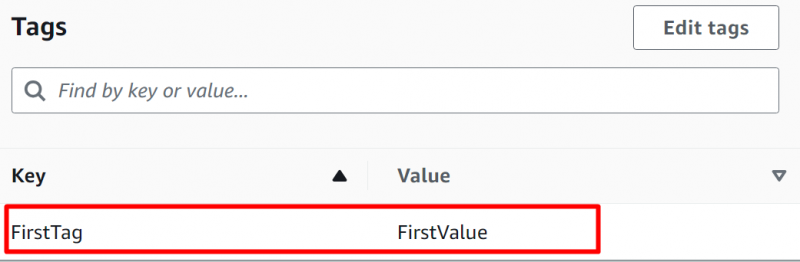

Теги – это эффективный способ управлять ресурсами. Пользователи могут добавить 50 теги к секрету. Чтобы пометить секрет, введите следующую команду в интерфейсе командной строки AWS:

ресурс тега aws secretsmanager --secret-id МойПервыйСекрет --теги Ключ =ПервыйТег, Ценить =ПервоеЗначение--секретный-идентификатор: относится к имени секрета, для которого должны быть добавлены теги.

–теги: Теги представляют собой комбинацию ключей и значений. Использование ключевого слова «–теги», укажите пары ключ-значение.

Выход

Для подтверждения, выбери секрет с панели управления секретным менеджером. Прокрутите вниз до «Теги» раздел для просмотра добавленного тега:

Метод 8: фильтрация секрета

AWS позволяет пользователям искать сохраненные секреты с помощью 'Фильтр' ключевое слово. Пользователь может фильтровать секреты по их тегам, имени, описанию и т. д. Для фильтрации секретов используйте следующую команду:

Секреты списка aws secretsmanager --фильтр Ключ '=' 'имя' , Ценности '=' 'Мой Первый Секрет'Ключ: укажите поле, по которому следует фильтровать секреты.

Ценности: укажите имя секрета, чтобы однозначно идентифицировать секрет

Выполнив вышеупомянутую команду, Менеджер секретов отобразит информацию о ключе:

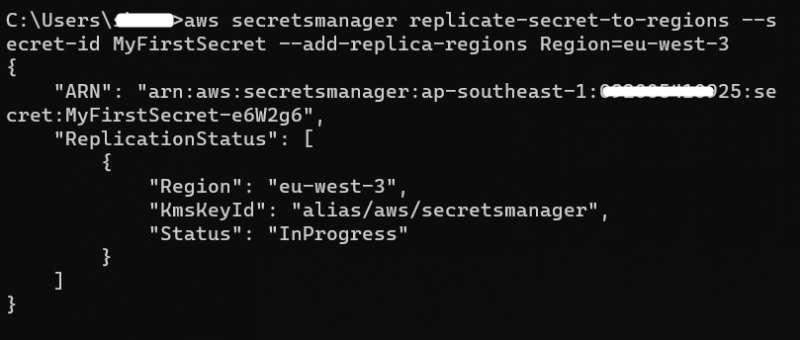

Метод 9: репликация секрета

Secret Manager также позволяет пользователям копировать свои секреты в других регионах AWS. Для удаления секрета важно сначала удалить копию секрета. Чтобы настроить реплику секрета в другом регионе AWS, используйте приведенную ниже команду:

aws secretsmanager репликация секрета в регионы --secret-id МойПервыйСекрет --add-replica-regions Область =ЕС-Запад- 3Область, край: относится к области AWS, где необходимо воспроизвести секрет.

Дополнительную информацию о репликации секрета в AWS Secret Manager можно найти в этой статье: «Как реплицировать секрет в другие регионы с помощью AWS Secret Manager?» .

Выход

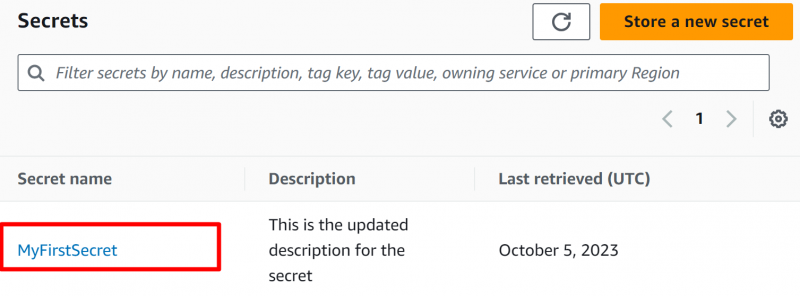

Чтобы проверить, успешно ли реплицирован секрет, посетите Панель секретного менеджера и выберите секрет:

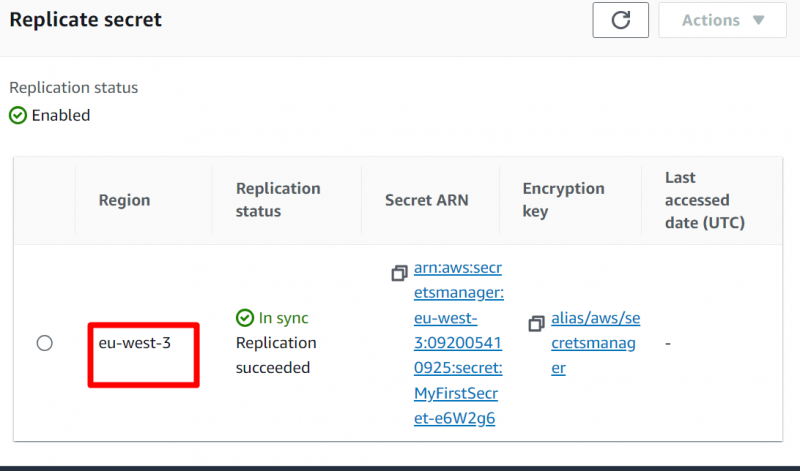

Прокрутите вниз до Копировать секретный раздел . Репликация включена успешно :

Это все из этого руководства.

Заключение

Чтобы создать и изменить секрет с помощью CLI, введите упомянутые команды и укажите действие, идентификатор секрета и пары ключ-значение, чтобы однозначно идентифицировать секрет. Используя эти команды, пользователи могут выполнять все операции с секретами, которые были выполнены с помощью консоли AWS, такие как удаление, обновление, создание, репликация или восстановление и т. д. Эта статья представляет собой полное руководство с пошаговым описанием. о том, как создавать и изменять секрет в AWS Secret Manager с помощью интерфейса командной строки.