Краткое описание

В данной статье представлена информация по следующим аспектам:

- Что такое секретный менеджер AWS?

- Как изменить секреты с помощью AWS Secret Manager с помощью консоли AWS?

- Бонусный совет: основные функции AWS Secret Manager

- Заключение

Что такое секретный менеджер AWS?

AWS Secret Manager используется для шифрования и защиты конфиденциальной информации приложения. К такой конфиденциальной информации относятся учетные данные базы данных, токены OAuth и ключи API. Этот информация упоминается как «секреты» .

AWS Secret Manager чрезвычайно полезен для разработчиков, когда они не хотят, чтобы их учетные данные хранились в исходном коде в целях безопасности. Доступ к этим секретам осуществляется путем вызова диспетчера секретов во время выполнения. Используя Secret Manager, разработчики могут предотвратить возможную угрозу безопасности приложений.

Как изменить секреты с помощью AWS Secret Manager с помощью консоли AWS?

Пользователи могут повысить безопасность секретов, используя график автоматической ротации и развертывание этих секретов в нескольких регионах . С помощью AWS Secret Manager пользователи могут хранить и защищать секреты либо в паре «ключ-значение», либо в документе JSON. Здесь стоит отметить, что документ JSON помогает пользователю управлять секретами размером 64 КБ.

Дополнительную информацию о хранении учетных данных Amazon RDS в AWS Secret Manager можно найти в этой статье: «Как хранить учетные данные Amazon RDS с помощью Secret Manager» .

Существует несколько способов изменения секрета. Некоторые из них заключаются в следующем:

- Способ 1: обновить значение секрета

- Способ 2: изменить ключ шифрования секрета

- Способ 3: изменить теги секрета

- Способ 4: удалить секрет

- Способ 5: восстановить секрет

- Способ 6: изменить описание секрета

Способ 1: обновить значение секрета

Когда пользователь обновляет значение секрета, AWS заменяет метку секрета на «АВСКУРЕНТ». Доступна старая версия Секрета с меткой «УЖАСНО» .

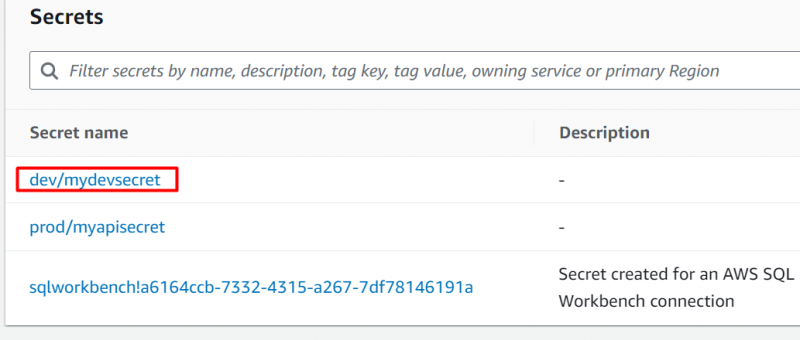

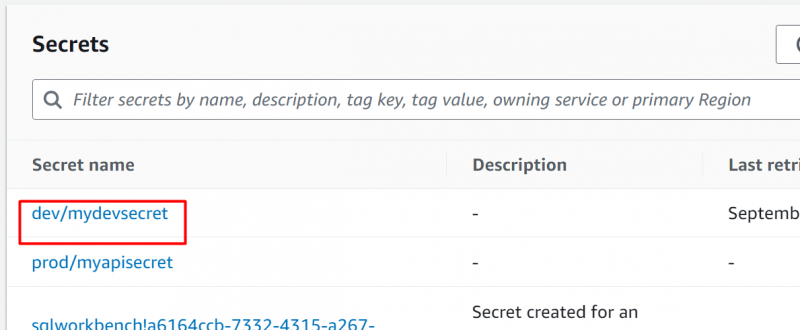

На АВС Панель секретного менеджера , нажать на имя из секрета:

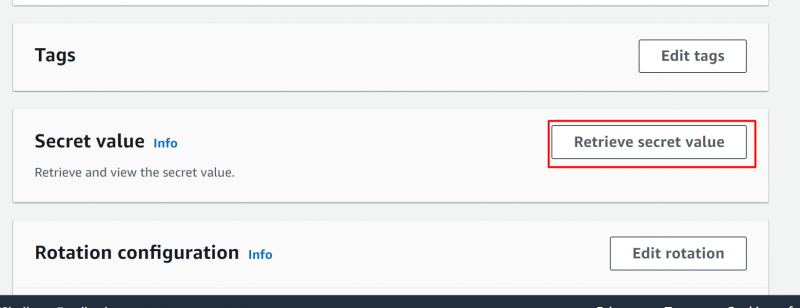

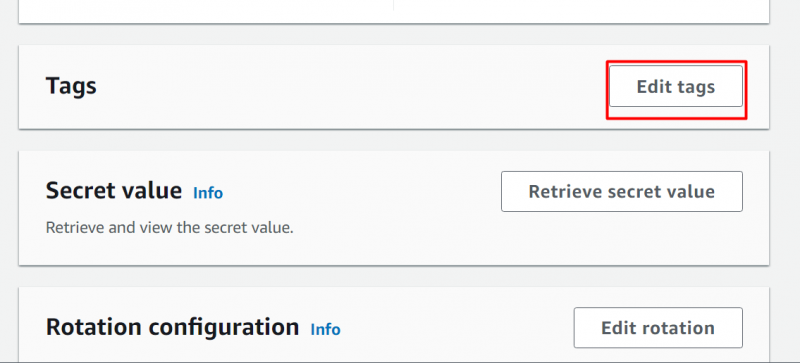

Прокрутить вниз интерфейс и найдите Раздел секретного значения . Здесь нажмите на «Получить секретное значение» кнопка:

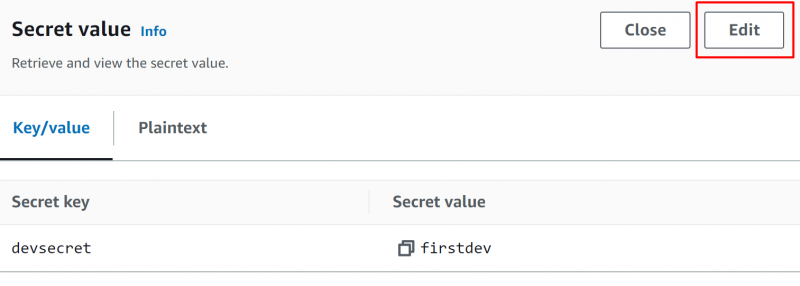

Будет отображен следующий интерфейс. Нажать на 'Редактировать' кнопка, чтобы изменить значение из секрета:

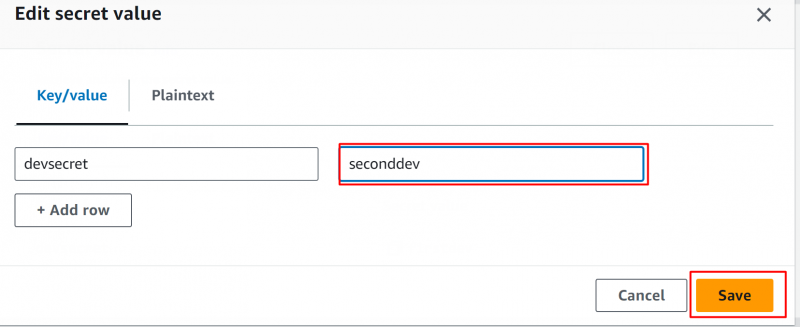

Вам будет показано всплывающее окно. В этом окне изменить значение секрета и нажмите кнопку 'Сохранять' кнопка:

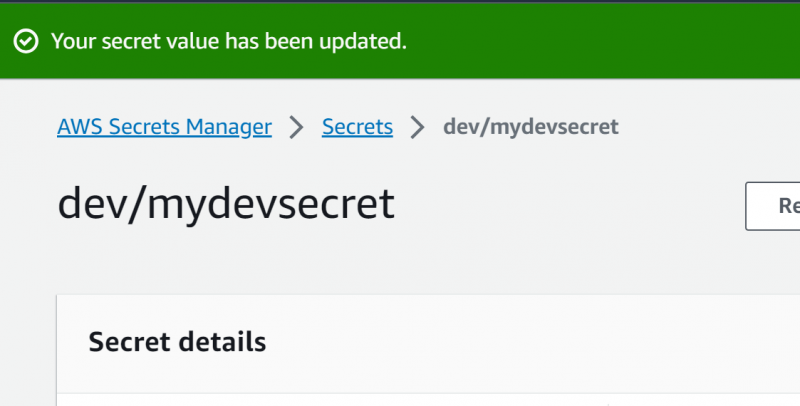

Секретная ценность была успешно обновлено:

Способ 2: изменить значение ключа шифрования Secret

Шифрование повышает безопасность и фильтрует доступ к секретам. Secret Manager использует шифрование конвертов с AWS KMS для защиты секретов. По умолчанию AWS предоставляет aws/секретный менеджер управляемый ключ, что является рекомендуемой практикой. Однако пользователи также могут использовать ключи, управляемые клиентом.

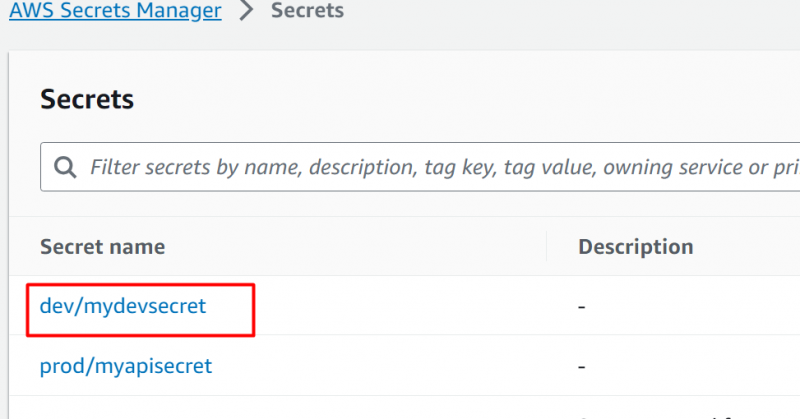

На АВС Панель управления секретным менеджером , выберите секрет, для которого вы хотите изменить значение ключа шифрования:

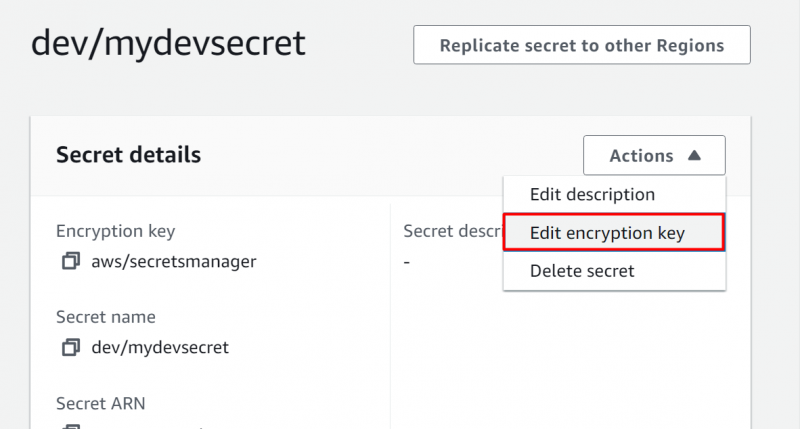

В появившемся интерфейсе нажмите кнопку «Действия» кнопка. Это отобразит выпадающее меню . Нажать на «Изменить ключ шифрования» вариант:

На Изменить ключ шифрования окно , пользователь может выбрать ключ или создать новый, нажав кнопку «Добавить новый ключ» вариант. После изменения значения ключа шифрования нажмите кнопку 'Сохранять' кнопка для применения изменений:

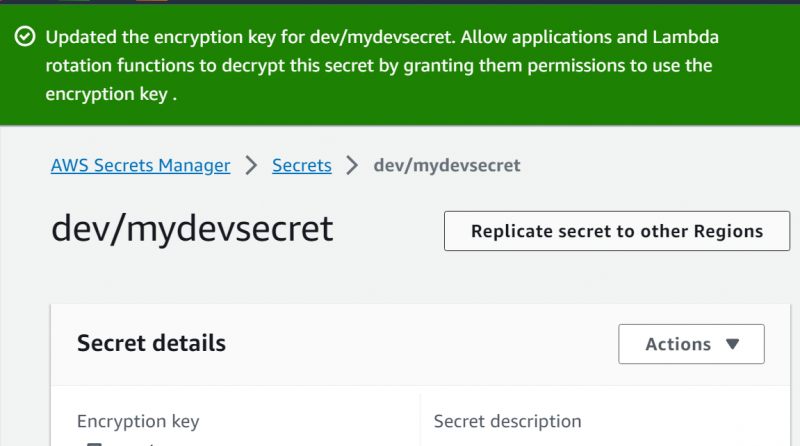

AWS отобразит подтверждающее сообщение это указывает на то, что значение было успешно обновлено:

Способ 3. Изменение тегов секрета в AWS Secret Manager

Теги — это метки, состоящие из ключа, определяемого пользователем, и необязательного значения. С помощью тегов пользователь может легко управлять, искать и фильтровать ресурсы AWS. Теги, связанные с секретами, также можно использовать для предоставления или запрета доступа. Обратите внимание, что AWS следует стандарту маркировки ресурсов. пользователю рекомендуется использовать стандартную схему именования и избегать хранения конфиденциальных данных в тегах.

Чтобы изменить теги секрета, коснитесь значка секрет из Секретный менеджер AWS :

В следующем интерфейсе найдите «Теги» раздел. В этом разделе нажмите кнопку 'Отредактировать тэги' кнопка:

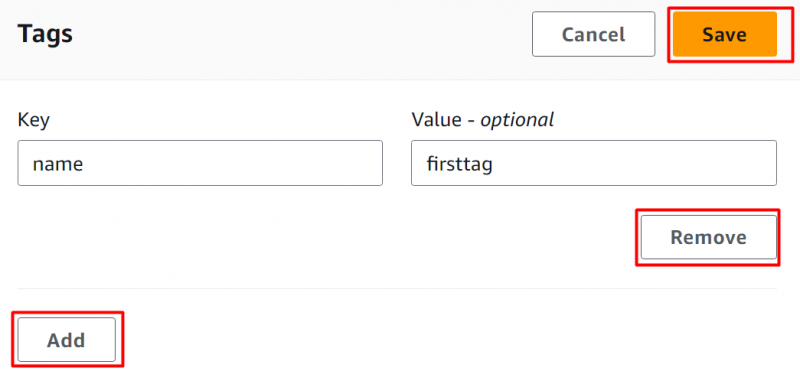

Предоставьте Пара ключ-значение для тегов и нажмите Сохранять кнопка для применения изменений:

- Добавлять: Чтобы добавить несколько тегов к секрету, нажмите кнопку «Добавить».

- Удалять: Аналогичным образом, чтобы удалить любой существующий тег, нажмите кнопку «Удалить».

Способ 4: удалить секрет

Секреты очень важно удалять, поэтому диспетчер секретов не удаляет секрет немедленно. Вместо этого пользователь запланирует удаление секрета. В течение запланированного времени секрет останется недоступным.

В случае реплицированного секрета пользователю необходимо сначала удалить секрет реплики, а после этого должен быть удален основной секрет.

После создания секрета выбрать секрет из панели управления секретным менеджером:

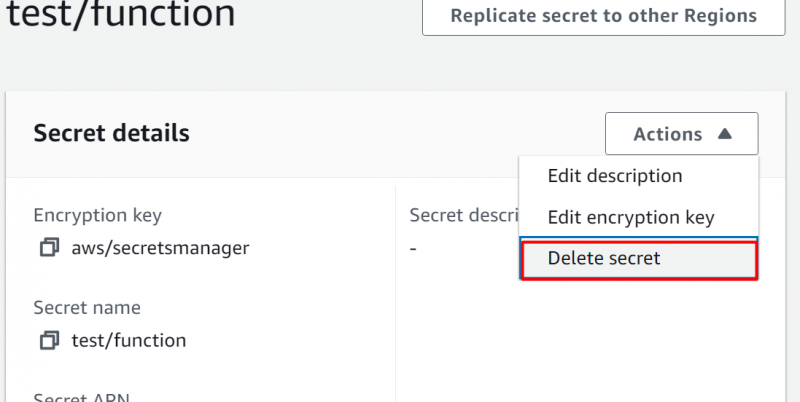

Вам будет показан следующий интерфейс. Нажать на «Действия» вкладка из интерфейса. Из выпадающее меню принадлежащий Вкладка «Действия» , выберите «Удалить секрет» кнопка:

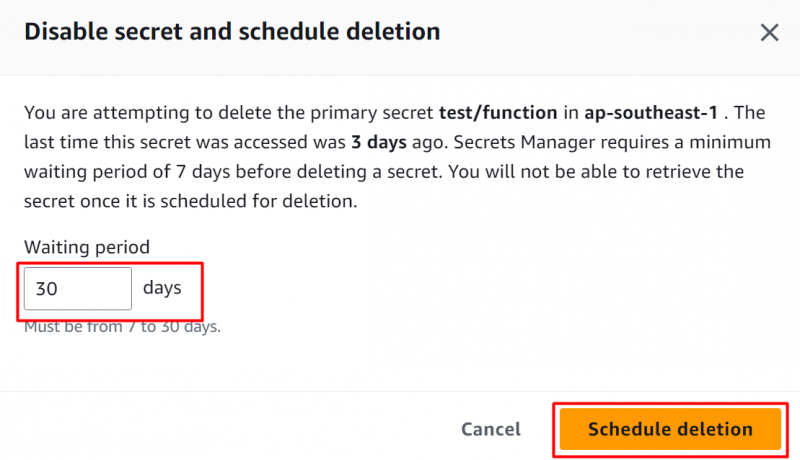

Появится всплывающее окно. В этом окне пользователь может запланировать удаление, указав количество дней между от 7 до 30 дней в 'Период ожидания' раздел. После настройки нажмите кнопку «Запланировать удаление» кнопка:

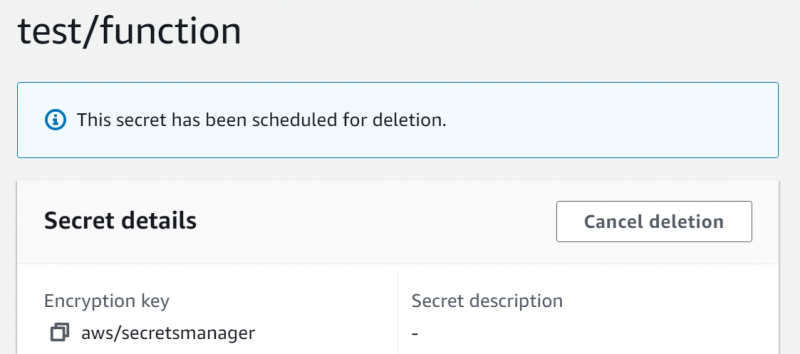

AWS отобразит подтверждающее сообщение при успешном планировании Секрета:

Способ 5: восстановить секрет

Если секрет запланирован к удалению, он помечается как устаревший и к нему нельзя получить прямой доступ. Эта недоступность секрета сохраняется до тех пор, пока не закончится окно восстановления. Секрет будет окончательно удален после достижения указанного времени восстановления.

Однако секреты можно восстановить, выполнив несколько простых шагов, упомянутых ниже:

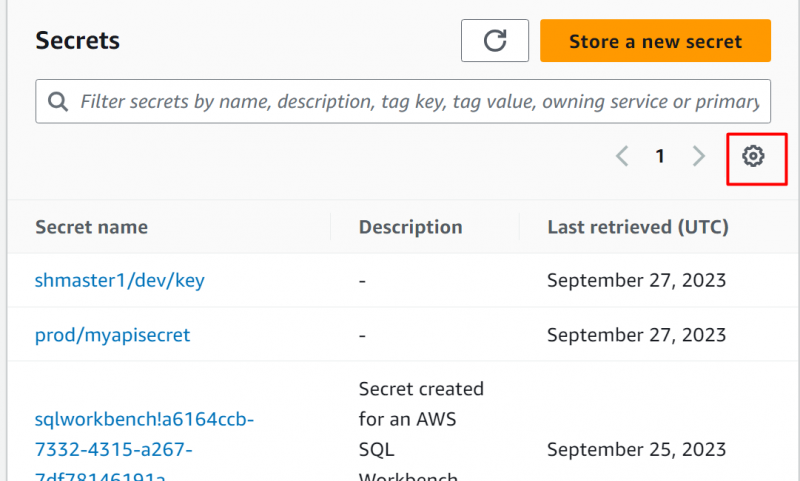

Чтобы восстановить секрет, который был случайно удален, пользователь может выполнить несколько простых шагов. Чтобы восстановить секрет, нажмите на кнопку «Предпочтения» значок, расположенный в в правом верхнем углу интерфейса:

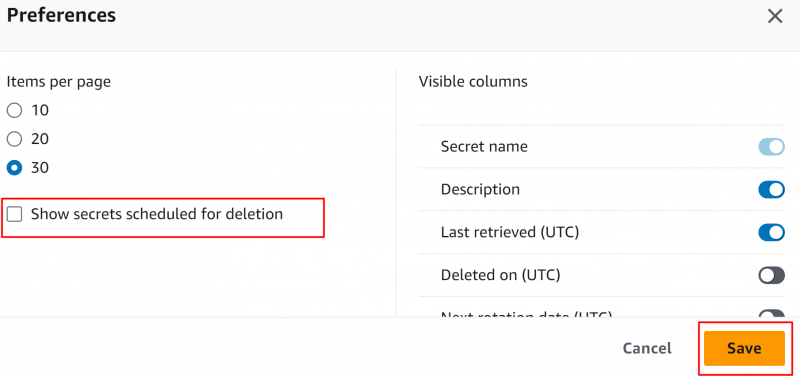

В появившихся всплывающих окнах включите «Показать секреты, подлежащие удалению» вариант. Сохранив настройки по умолчанию, нажмите кнопку 'Сохранять' кнопка:

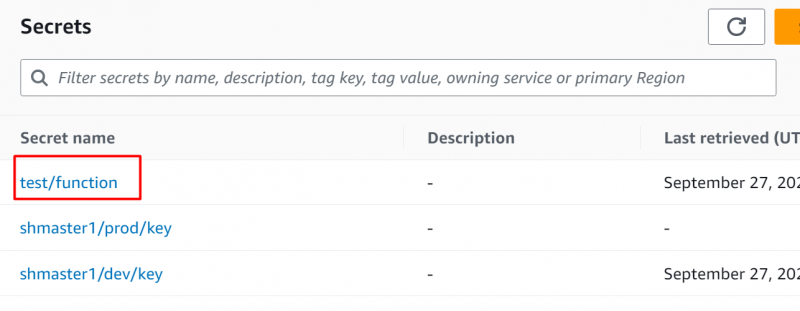

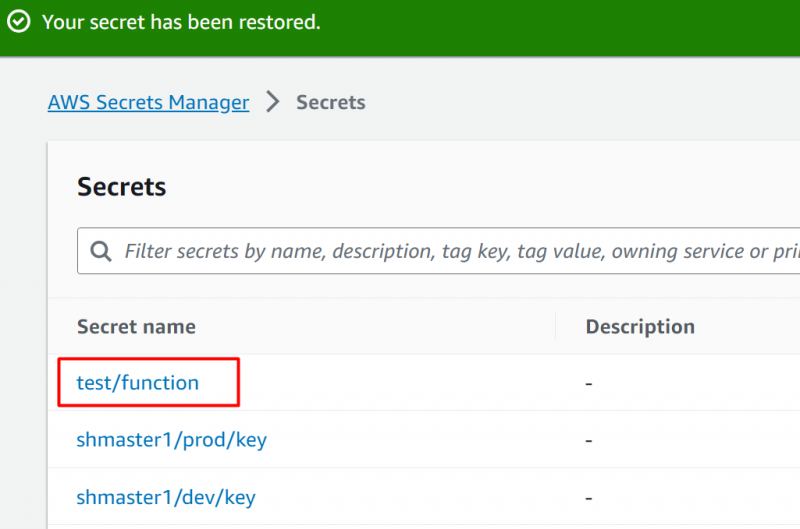

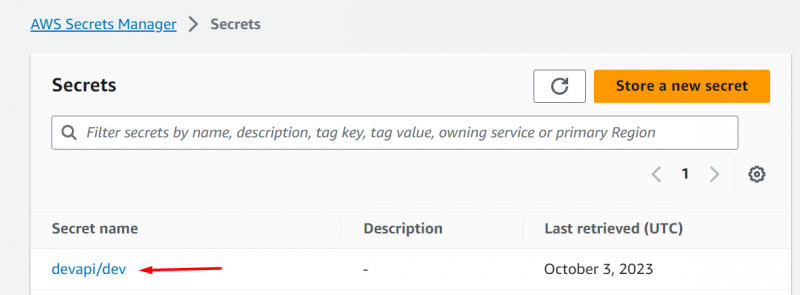

AWS отобразит подтверждающее сообщение. На приборной панели все секреты это были запланировано к удалению будет отображается пользователю. Обратите внимание, что будут отображаться только те секреты, для которых не истекло запланированное время удаления. Нажать на секрет что ты хочешь восстановить :

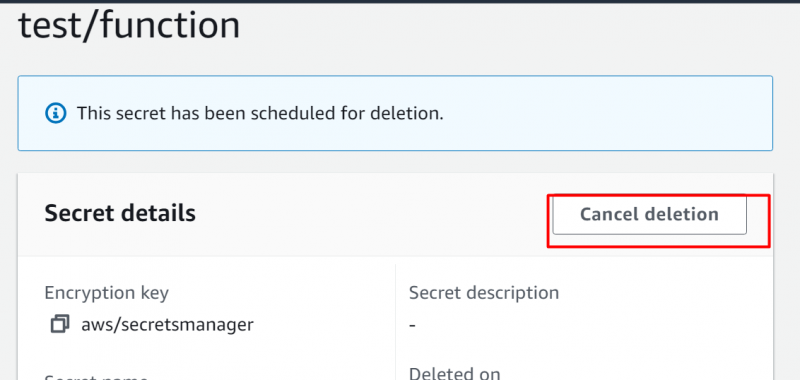

Нажать на «Отменить удаление» кнопка для прекращения расписания удаления секрета:

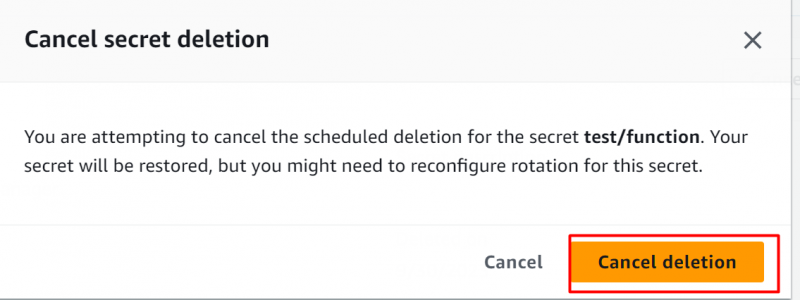

Подтверждать удаление, нажав на «Отменить удаление» кнопка:

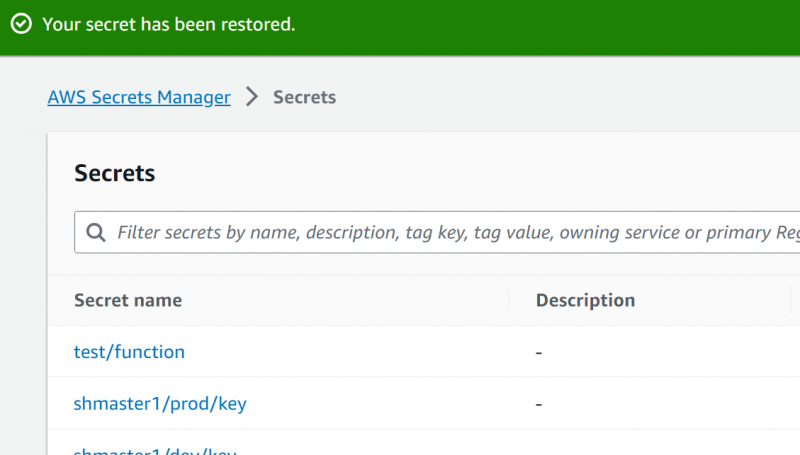

Секрет был успешно восстановлено как указано в сообщении подтверждения AWS:

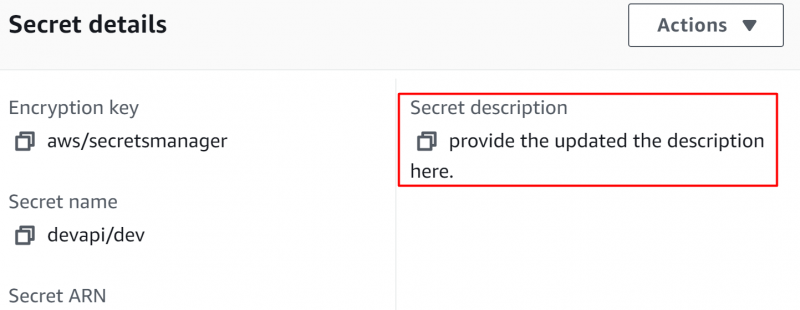

Способ 6: изменить описание секрета

Помимо обновления значений, изменения ключей, удаления и восстановления секрета, пользователи AWS также могут редактировать описание секрета. Чтобы изменить описание секрета, выберите секрет на панели управления AWS Secret Manager:

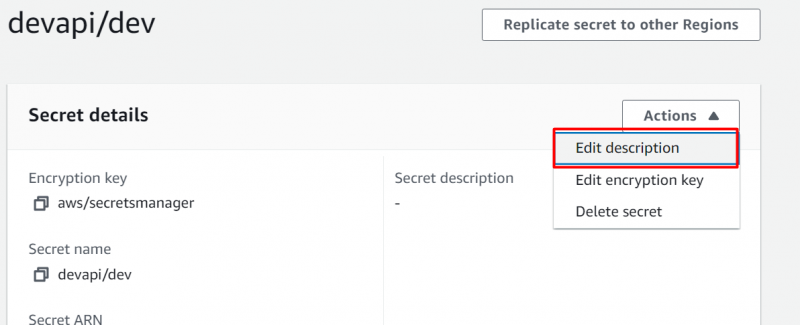

В следующем интерфейсе коснитесь значка «Действия» кнопку и нажмите на кнопку «Изменить описание» вариант из выпадающего списка:

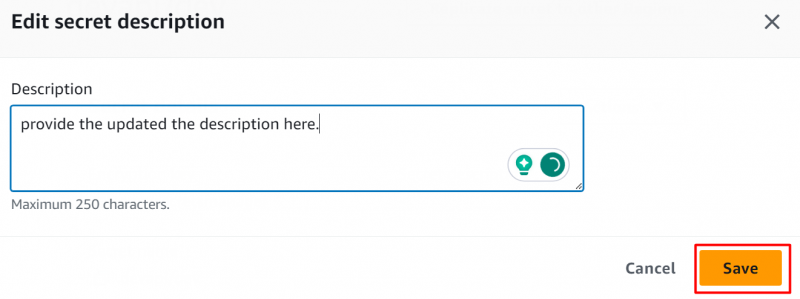

Откроется следующее диалоговое окно. в Описание поле, отредактируйте описание и нажмите кнопку Сохранять кнопка для применения изменений:

Описание успешно обновлено:

Это все из этого руководства.

Бонусный совет: основные возможности AWS Secret Manager

Говоря о различных действиях, которые пользователь может выполнять с помощью AWS Secret Manager, давайте рассмотрим некоторые ключевые функции Secret Manager, которые делают его идеальным сервисом для хранения и защиты учетных данных:

Безопасно вращайте секреты : этот сервис предлагает встроенную интеграцию с обширным портфелем сервисов AWS, таких как MySQL, PostgreSQL, функции Lambda, Aurora, RDS и т. д. Рекомендуемая практика — включить управление версиями при ротации секретов, чтобы предотвратить взлом приложения. .

Детальный контроль доступа : предусмотрено несколько методов защиты учетных данных, таких как доступ к ним с помощью тегов, реализация иерархических имен для масштабируемости, доступ к нескольким учетным записям и т. д.

Аудит и мониторинг: Пользователи могут шифровать и расшифровывать секреты, используя сервисы ключей шифрования AWS, а также отслеживать активность в CloudWatch, CloudTrail и т. д.

Плати как сможешь: AWS Secret Manager придерживается модели оплаты по мере использования, что означает, что с пользователя взимается плата только за те функции, которые он использует.

Заключение

Чтобы изменить секреты в диспетчере секретов AWS, пользователь может изменить теги и ключи шифрования, обновить значения ключей, а также удалить и восстановить секреты. Благодаря использованию AWS Secret Manager архитектура безопасности приложения улучшается, поскольку жестко запрограммированные параметры удаляются. Эти значения затем заменяются значениями секретов, доступными во время выполнения через Secret Manager. Эта статья представляет собой пошаговое руководство по изменению секретов в AWS Secret Manager.